Найпоширеніша причина, по якій користувач хоче зайти в інтернет анонімно - це бан де-небудь. Кожен комп'ютер має унікальний зліпок, що складається з таких характеристик як: IP адреса, країна, місто, операційна система, назва і версія браузера, дозвіл екрана і ін. Коли ви заходите на сайт, вся ця інформація збирається і зберігається. При наступному відвідуванні, комп'ютер також ідентифікується, і система визначає забанені ви чи ні.

Наскільки ваше перебування в мережі анонімно

Добрі люди як завжди все придумали до нас 🙂 Є спеціальний безкоштовний сервіс, який допоможе визначити айпі і перевірить ступінь видимості в інтернеті. Отже, заходимо на сайт https://whoer.net/ru і дивимося:

Щоб збільшити анонімність потрібно використовувати або проксі-сервер. Я відразу зайшов через VPN, щоб показати, що моя країна визначилася як Germany, а місто і регіон взагалі не визначилися. Нижче також є інформація чи працює у вас Javascript і Java.

Що цікаво, сервіс показує ні в чорному чи списку IP-адреса. Наприклад, пошта відправлена \u200b\u200bз IP-адреси в чорному списку може потрапляти в папку «Спам» на пошті gmail.com і ін. Я у свій час довго не міг зрозуміти, чому жодне моє лист не доходить до адресатів, якщо я його відправляв з поштової програми, і все прекрасно доходило, якщо я відправляв пошту з браузера. Виявилося, що мій ip був в чорному списку, як спамерських. Така ситуація може легко статися якщо у вас.

Щоб отримати більше інформації, потрібно перейти на вкладку «Розширена версія». Тут є більш повна технічна інформація, наприклад, чи працює у вас Flash, які доповнення стоять в браузері, дозвіл екрана і інші деталі. Хто знає що шукати - знайде. Чим менше правди ви знайдете - тим анонімним ваш комп'ютер. Загалом, для визначення основних параметрів анонімності більшості буде достатньо і першої сторінки інформації.

Раніше навіть була така виверт, не знаю чи є таке зараз. Загалом, користувач потрапляє на сайт, нібито, крутого антивіруса або брандмауера, і йому пишуть, що у нього встановлено такий-то браузер, живе він в такому-то місті, ля-ля-ля тополі ... Йде упор на те, що всю інформацію легко дізнатися, тому що комп'ютер, типу, не захищений. І, як ви напевно вже здогадалися, за «символічну» плату пропонується «хороша» захист. Особливі циніки продавали їм свій вірус 🙂 Це чистої води розлучення, а то що в інтернеті доступна деяка інформація про комп'ютер - це нормально.

Зі схожою функціональністю, написанням якого я зовсім недавно займався.

Головна ідея - визначити, ховається користувач під час серфінгу в мережі чи ні, і по можливості дізнатися його реальний IP адреса. Є кілька цікавих фішок, які в принципі я ніде не зустрічав (двосторонній пінг, зіставлення пар DNS leak / ISP).

Хотілося мати під рукою такий собі чек-лист, який би відповідав, «палішься» ти чи ні? На даний момент список складається з 12 методів перевірки, про які нижче і піде мова, в тому числі про те, як на них не попастися, але спочатку про найпростіший по порядку.

Заголовки HTTP proxy

Деякі проксі дописують свої заголовки до запиту, який ініціює браузер користувача. Нерідко це реальний IP адреса користувача.Переконайтеся, що проксі сервер якщо і пише щось в заголовки зазначені нижче, то хоча б не Вашу електронну адресу:

HTTP_VIA, HTTP_X_FORWARDED_FOR, HTTP_FORWARDED_FOR, HTTP_X_FORWARDED, HTTP_FORWARDED, HTTP_CLIENT_IP, HTTP_FORWARDED_FOR_IP, VIA, X_FORWARDED_FOR, FORWARDED_FOR, X_FORWARDED, FORWARDED, CLIENT_IP, FORWARDED_FOR_IP, HTTP_PROXY_CONNECTION

Відкриті порти HTTP proxy

IP адреса, з якого прийшов запит на нашу сторінку може сказати багато про що. Можна наприклад подивитися які на тій стороні відкриті порти?Найцікавіші порти 3128, 1080, 8123. Якщо їх не використовувати, то цілком можна уникнути необгрунтованих підозр у використанні 3proxy, SOCKS 5 або Polipo.

Відкриті порти web proxy

Як і у випадку з HTTP, веб проксі можна повісити на будь-який порт, але ми хотіли, щоб тест працював дуже швидко, тому обмежилися зворотним коннектом на порти 80 і 8080.Віддається веб сторінка? Відмінно! На даний момент ми вміємо визначати PHProxy, CGIProxy, Cohula і Glype.

Підозріле назву хоста

Маючи IP адреса можна спробувати отрезолвіть хостнейм клієнта. Стоп слова, які можуть натякати на тунель: vpn, hide, hidden, proxy.Не варто прив'язувати доменні імена до особистого VPN, а якщо і робити це, то варто уникати «говорять» імен.

Різниця в тимчасових зонах (браузера і IP)

Виходячи з даних GeoIP можна дізнатися країну по IP користувача, а отже і його тимчасову зону. Далі можна обчислити різницю в часі між браузером і часом відповідним часовій зоні VPN сервера.Різниця є? Значить користувач напевно ховається.

Для Росії точної бази latitude і longtitude для регіонів немає, а так як тимчасових зон багато, то в кінцевому результаті ці адреси ми не враховуємо. З Європейськими країнами все навпаки, дуже добре вони палятся.

При перемиканні на VPN потрібно не забувати переводити системний час, змінювати час в браузері, або працювати з російськими проксі.

Належність IP до мережі Tor

Якщо ваш IP адреса це Tor нода зі списку check.torproject.org/cgi-bin/TorBulkExitList.py, вітаю, ви попалися.Нічого кримінального, але вже факт розкриття того, що ви ховаєтеся, не дуже тішить.

Режим браузера Turbo

Зібравши діапазони IP адрес Google, Yandex і Opera, і порівнявши з призначеним для користувача адресою, можна припустити використання сервісів стиснення трафіку в браузерах відповідних компаній.Як правило такі сервіси ще й зливають ваш реальний адресу в заголовках. Як на засіб анонімізації, розраховувати на стиск трафіку не слід.

Визначення web proxy (JS метод)

Порівнявши window.location.hostname з хостом запитаної сторінки, можна визначити чи використовується web proxy.Веб проксі в принципі не надійні, тому краще обходити такі способи анонімізації зовсім.

Витік IP через Flash

Adobe Flash дуже добре працює повз призначених для користувача проксі. Ініціювавши з'єднання до нашого сервера, можна дізнатися IP користувача.Запустивши спеціального демона, який логгірует всі вхідні з'єднання з ключами-мітками, можна багато чого довідатися. Кращий спосіб не розкривати свою адресу - не використовувати Adobe Flash взагалі, або відключати в настройках браузера.

Визначення тунелю (двосторонній пінг)

Запустивши пінг до клієнтського IP, з боку нашого сервера, можна дізнатися приблизну довжину маршруту. Те ж саме можна зробити з боку браузера, XMLHTTPRequest смикає порожню сторінку нашого nginx. Отриману різницю в петлі більше 30 мс можна інтерпретувати як тунель.Звичайно маршрути туди і назад можуть відрізнятися, або веб сервер трохи прітомозіт, але в цілому точність виходить досить хороша.

Єдиний спосіб захиститися - заборонити ICMP трафік до свого VPN сервера.

витік DNS

Дізнатися який DNS використовує користувач не проблема, ми написали свій DNS сервер, який записує всі звернення до наших унікально згенерував піддоменів.Наступним кроком зібрали статистику на кілька мільйонів користувачів, хто і який DNS використовує. Зробили прив'язку до провайдерів, відкинули публічні DNS і отримали список пар DNS / ISP.

Тепер зовсім не складно дізнатися, якщо користувач представився абонентом однієї мережі, а використовує DNS зовсім від іншого.

Частково проблему вирішує використання публічних DNS сервісів, якщо це можна назвати рішенням.

Витік через ВКонтакте

Це не витік IP адреси, але все ж ми вважаємо, що віддаючи всім наліво і направо імена авторизованих користувачів, VK зливає приватні дані, які підривають на корені все анонімність серфінгу.Детальніше можна подивитися документацію тут

Раніше ми описували досить шикарний спосіб витоку вашого реального IP адреси за допомогою протоколу Крім цього способу також існують інші методи визначення вашого реального IP адреси. Сьогодні ми розповімо вам про основні засади забезпечення своєї безпеки і анонімності в мережі.

http://witch.valdikss.org.ru/ - дозволяє визначити який тип підключення ви використовуєте і ісползуете ви VPN.

http://2ip.ru/privacy/ - дозволяє зібрати безліч додаткової інформації про вашому браузері, типі підключення і IP адресу.

https://diafygi.github.io/webrtc-ips/ - визначає ваш IP адреса за допомогою протоколу WebRTC.

Ми підібрали для вас такий собі чек-лист, який би відповідав, «палішься» ти чи ні? На даний момент список складається з 12 методів перевірки, про які нижче і піде мова, в тому числі про те, як на них не попастися, але спочатку про найпростіший по порядку.

Заголовки HTTP proxy

Деякі проксі дописують свої заголовки до запиту, який ініціює браузер користувача. Нерідко це реальний IP адреса користувача.

Переконайтеся, що проксі сервер якщо і пише щось в заголовки зазначені нижче, то хоча б не Вашу електронну адресу:

HTTP_VIA, HTTP_X_FORWARDED_FOR, HTTP_FORWARDED_FOR, HTTP_X_FORWARDED, HTTP_FORWARDED, HTTP_CLIENT_IP, HTTP_FORWARDED_FOR_IP, VIA, X_FORWARDED_FOR, FORWARDED_FOR, X_FORWARDED, FORWARDED, CLIENT_IP, FORWARDED_FOR_IP, HTTP_PROXY_CONNECTION

Відкриті порти HTTP proxy

IP адреса, з якого прийшов запит на нашу сторінку може сказати багато про що. Можна наприклад подивитися які на тій стороні відкриті порти?

Найцікавіші порти 3128, 1080, 8123. Якщо їх не використовувати, то цілком можна уникнути необгрунтованих підозр у використанні 3proxy, SOCKS 5 або Polipo.

Відкриті порти web proxy

Як і у випадку з HTTP, веб проксі можна повісити на будь-який порт, але ми хотіли, щоб тест працював дуже швидко, тому обмежилися зворотним коннектом на порти 80 і 8080.

Віддається веб сторінка? Відмінно! На даний момент ми вміємо визначати PHProxy, CGIProxy, Cohula і Glype.

Підозріле назву хоста

Маючи IP адреса можна спробувати отрезолвіть хостнейм клієнта. Стоп слова, які можуть натякати на тунель: vpn, hide, hidden, proxy.

Не варто прив'язувати доменні імена до особистого VPN, а якщо і робити це, то варто уникати «говорять» імен.

Різниця в тимчасових зонах (браузера і IP)

Виходячи з даних GeoIP можна дізнатися країну по IP користувача, а отже і його тимчасову зону. Далі можна обчислити різницю в часі між браузером і часом відповідним часовій зоні VPN сервера.

Різниця є? Значить користувач напевно ховається.

Для Росії точної бази latitude і longtitude для регіонів немає, а так як тимчасових зон багато, то в кінцевому результаті ці адреси ми не враховуємо. З Європейськими країнами все навпаки, дуже добре вони палятся.

При перемиканні на VPN потрібно не забувати переводити системний час, змінювати час в браузері, або працювати з російськими проксі.

Належність IP до мережі Tor

Якщо ваш IP адреса це Tor нода з спіскаcheck.torproject.org / cgi-bin / TorBulkExitList.py, вітаю, ви попалися.

Нічого кримінального, але вже факт розкриття того, що ви ховаєтеся, не дуже тішить.

Режим браузера Turbo

Зібравши діапазони IP адрес Google, Yandex і Opera, і порівнявши з призначеним для користувача адресою, можна припустити використання сервісів стиснення трафіку в браузерах відповідних компаній.

Як правило такі сервіси ще й зливають ваш реальний адресу в заголовках. Як на засіб анонімізації, розраховувати на стиск трафіку не слід.

Визначення web proxy (JS метод)

Порівнявши window.location.hostname з хостом запитаної сторінки, можна визначити чи використовується web proxy.

Веб проксі в принципі не надійні, тому краще обходити такі способи анонімізації зовсім.

Витік IP через Flash

Adobe Flash дуже добре працює повз призначених для користувача проксі. Ініціювавши з'єднання до нашого сервера, можна дізнатися IP користувача.

Запустивши спеціального демона, який логгірует всі вхідні з'єднання з ключами-мітками, можна багато чого довідатися. Кращий спосіб не розкривати свою адресу - не використовувати Adobe Flash взагалі, або відключати в настройках браузера.

Визначення тунелю (двосторонній пінг)

Запустивши пінг до клієнтського IP, з боку нашого сервера, можна дізнатися приблизну довжину маршруту. Те ж саме можна зробити з боку браузера, XMLHTTPRequest смикає порожню сторінку нашого nginx. Отриману різницю в петлі більше 30 мс можна інтерпретувати як тунель.

Звичайно маршрути туди і назад можуть відрізнятися, або веб сервер трохи прітомозіт, але в цілому точність виходить досить хороша.

Єдиний спосіб захиститися - заборонити ICMP трафік до свого VPN сервера.

витік DNS

Дізнатися який DNS використовує користувач не проблема, ми написали свій DNS сервер, який записує всі звернення до наших унікально згенерував піддоменів.

Наступним кроком зібрали статистику на кілька мільйонів користувачів, хто і який DNS використовує. Зробили прив'язку до провайдерів, відкинули публічні DNS і отримали список пар DNS / ISP.

Тепер зовсім не складно дізнатися, якщо користувач представився абонентом однієї мережі, а використовує DNS зовсім від іншого.

Частково проблему вирішує використання публічних DNS сервісів, якщо це можна назвати рішенням.

Витік через ВКонтакте

Це не витік IP адреси, але все ж ми вважаємо, що віддаючи всім наліво і направо імена авторизованих користувачів, VK зливає приватні дані, які підривають на корені все анонімність серфінгу.

Детальніше можна подивитися документацію тут

Читачі Комплітра ру вже знайомі по нашим статтям з різними VPN сервісами, їх призначенням і деякими нюансами, які нині так необхідні для безпечного і в якомусь роді вільного користування мережею Інтернет - без будь-яких обмежень і цензурування павутини.

Сьогодні піде мова про те, що - далеко не всі провайдери (vpn провайдери) можуть надати (або забезпечити) стабільний і високий рівень беззастережної безпеки в інтернеті.

Розглянемо найважливіші аспекти так необхідні добропорядного користувачеві: навчимося - як перевірити свій VPN сервіс на наявність «шифр-пустот»; дізнаємося, на що ж важливо звернути більш пильну увагу: говоримо тільки про те, що запросто зможе перевірити самостійно кожен користувач і зрозуміти, наскільки надійно він захищений vpn сервісом.

Застосовувати - не застосовувати безпечне з'єднання по протоколу https - ssl

Текст по пунктам:

Для тих читачів, які щойно задалися питанням vpn - і ця стаття є чимось щось не ясним, даю полезнейшие посилання, пройшовши за якими можна дізнатися - там, до речі, детальніше розглядається що таке SSL з'єднання ... а в загальних рисах нижче по тексту .

Посилань на Сумнітельний (недобросовісні vpn сервіси) не даю, бо ви і самі, дізнавшись з цієї статті - як перевіряти якості vpn провайдерів - зможете легко обчислити негідників ...

безпечне з'єднання по протоколу https - ssl

Хоч як це прикро, але повинен повідомити, що: після деяких проведених мною тестів виявилося - кілька в общем-то «некволих» ресурсів VPN компаній, що надають розрекламовані послуги ... (сильно не дивуйтеся) все ще працюють по протоколу http.

Використання http з'єднання оч. небезпечно (Посилання на статтю-опис трохи вище)! отака каша минулих технологій дозволяє запросто перехоплювати ключі шифру, і, як сумний наслідок - розшифрувати інтернет-трафік будь-якого користувача їхніми послугами.

Сьогодні! важливим складовим умовою безпеки сайту (і його користувачем) є неодмінна використання протоколу https - «в ньому» застосовуються сертифікати SSL, які дозволяють захистити отримання / передачу ключів ... файлів конфігурації, що доставляються від vpn провайдера - користувачеві.

Але ж для більш всіляких захистів існують так звані індивідуальні, або загальні ключі шифрів ... Про це нижче ...

індивідуальні або загальні ключі шифрування?

Назвемо так - помилочки - vpn провайдерів були такими: багато хто з сервісів віддавали роздачу єдиного ключа на багато серверів (відповідно і користувачів) - по суті, користувач був тільки захищений процесом авторизації за логіном і паролем!

Годі й казати, що в разі злому пари логіна і пароля, перехоплений ключ (дані) дозволяють достеменно розшифрувати інтернет-трафік клієнта (користувача). Інші «Бендери» компанії просто використовують різні ключі шифрування для окремого користувача, проте - з однаковим ключем для всіх серверів. Лихо !? ... а ви говорите послуги / сервіси ...)

Тільки індивідуальність ключа (для кожного користувача) і сервера дозволяє забезпечувати сильний захист.

Однак «фірмачі» не стоять на місці і пропонують якрби ж фірмові послуги!

виявлення уразливості «фірмових» vpn клієнтів

Обумовлюючи умови, VPN компанії пропонують свої фірмові VPN клієнти: безперечно! фірмовий клієнт завжди простіше (в реалізації захисту) і швидше за часом, проте ж не завжди логічно безпечно.

Як і говорилося, деякі недобросовісні VPN-компанії, які досих використовують незашифроване http з'єднання з сервером, напрапалую хвацько застосовують цю негоція і в своїх фірмових клієнтів. Вся сіль пасности полягати у відсутності шифрування процесу прийому / отримання файлів конфігурації та ін - результат красномовний: ключі і файли конфігурації легко перехоплюються сторонніми шахраями і можуть бути використані проти нас - всього інтернет-трафіку.

... використовується в «нашому» клієнта шифрування прийому / передачі даних, дуже запросто за допомогою різних програм - сніфера. Ними користуються хакери, а як відомо - «подібне подібним» - якщо ці програми дозволяють перехопити трафік, то поможе виявити уразливості! .. просто, коли вдасться відшукати «конфігураційні таємниці» шифри-ключі, значить сервіс «гнилої» на смак.

У коді трафіку, який надасть прога, все чудово видно!

зміна ключа як безпеку для користувачів

У процесі роботи в мережі (на комп'ютері) з величезною часткою ймовірності виникають різні ситуації з втратою секретних ключів: або слів вірусу ... злом .. або банальна Вотер пристрою - ось з цих причин, уникаючи ситуацій ненавмисного «обману» користувача, пристойний VPN провайдер пропонує користувачу воріанти зміни ключів без якої б то не було втрати «авторизованої» підписки.

Мораль: як тільки пролазить підозри щодо особистої інформаційної безпеки - неодмінно рекомендується поміняти VPN ключі.

Ведення та зберігання логів роботи в інтернет

Ведення та зберігання логів зумовить інформаційне поле для користувача (на предмет виявлення помилок) того чи іншого VPN провайдера.

Цього не варто забувати! оскільки ведення і запам'ятовування / зберігання логів дозволить спостерігати дії клієнта в інтернет і його реального ip адреси.

Важливо!

VPN представник може грунтовно довести, що на їх (??) сервері не ведеться логування, лише в разі, коли надасть повний root доступ (клієнта як адміністратора свого облікового запису, скажімо так) для його повної перевірки і контролю як то кажуть свого.

як дізнатися чи використовується VPN fingerprint (відбиток) - іншими словами використання VPN

Сучасні IT технології дозволяють легко визначити - чи використовує користувач VPN !? або ні ...

В більшості своїй vpn провайдери не закривають цифровий відбиток від user. Все це легко протестувати ... //2ip.ru/privacy/

Чи надійні алгоритми шифрування

Як з'ясовується зі статті (а точніше, методом тестування) переважна більшість (то не буду боятися такого собі слова) недобросовісних провайдерів використовують ненадійні методи шифрування, а це - економить ресурси їхнього сервера. А інший раз, правда, не часто, не гребують PPTP, а це має широкий ряд вразливостей.

Слід запам'ятати і не забувати ту обставину, - а яку ж технологію / алгоритми шифрування використовує ваш VPN провайдер?

![]()

Якщо щось не ясно і залишилися питання, діліться ними в коментарях ...

У житті буває так, що потрібна 100% анонімність при використанні інтернету через браузер (обійдуся без прикладів, а то в коменти знову прийдуть суворі хлопці і будуть звинувачувати мене в підбурюванні і загрожувати відділом «К»). Як зробити так, щоб сайти в інтернеті (наприклад Google) не могли ідентифікувати вас і записати відомості про будь-яких діях під час вашої досьє?

Буває, включиш VPN з режимом «інкогніто», ніде не авторізіруешся, а AdSense раптово лякає до болю знайомими оголошеннями. Як він визначає хто є хто?

Щоб відповісти на це питання, проведемо експеримент. Відкриємо вкладки в чотирьох браузерах:

- Tor Browser 6.0.2 (на основі Mozilla Firefox 45.2.0);

- Safari 9.0 (режим «інкогніто»);

- Google Chrome 52.0.2743.82 (режим «інкогніто»);

- Mozilla Firefox 46.0.01 (режим «інкогніто»).

І подивимося, які дані про людину вони можуть зібрати. Що ми розповідаємо про себе сайту, набравши URL в адресному рядку?

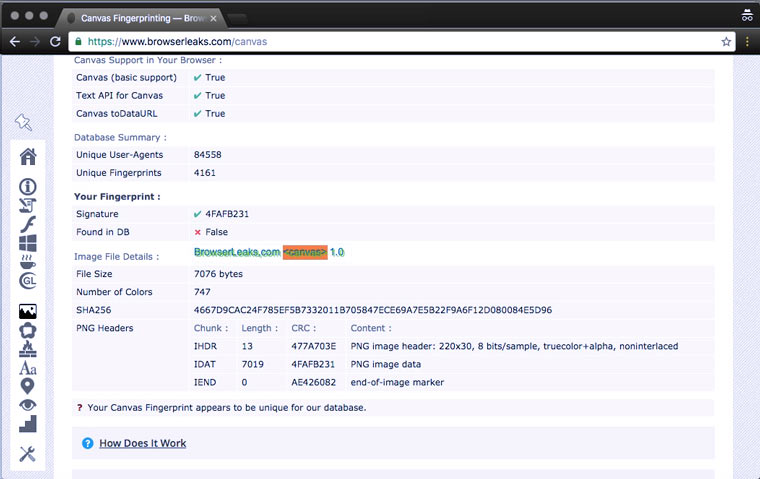

Надаємо унікальні параметри рендеринга картинок (Canvas Fingerprinting)

Canvas Fingerprinting - технологія ідентифікації користувачів, розроблена близько 4 років тому в AddThis. Принцип її роботи базується на тому, що коли при завантаженні сторінки відбувається промальовування (рендеринг) картинки (зазвичай це однотонний блок під колір фону з невидимим текстом), то браузер для цього збирає купу інфи про систему: яке є залізо і графічні драйвера, версія GPU , настройки ОС, інформація про шрифтах, механізми згладжування і безліч інших дрібниць.

Разом це величезна безліч деталей утворює унікальну характеристику, по якій можна відрізнити зв'язок комп'ютер / браузер користувача від всіх інших у світі. Для кожного вона записується у вигляді рядка схожою на DA85E084. Бувають збіги (за даними Panopticlick, в середньому шанс знайти двійника 1 к), але в такому випадку можна доповнити їх іншими можливостями для встановлення особи (про них нижче).

Tor запитує дозволу про отримання Canvas Fingerprinting і якщо проявити пильність і не давати згоди, то цю інфу можна залишити при собі. А от всі інші браузери здають свого власника без єдиного писку.

Побробнее про цей метод ідентифікації можна почитати в Вікіпедії.

Пробиваємо себе по базах налаштування оголошень

Скриптами для визначення Canvas Fingerprint зараз оснащені багато відвідувані сайти. Отримавши це унікальне значення, один сайт можна попросити в іншого відомості про людину. Наприклад, прив'язані акаунти, друзів, які використовуються IP-адреси і інформацію про рекламні перевагах. За посиланням нижче можна перевірити, в яких системах є відомості про ваших споживчих інтересах, прив'язані до Canvas Fingerprinting.

Tor знову попросив того ж дозвіл, що і в першому пункті і через моєї відмови нічого не знайшлося. Safari знайшов мене в базах 3, Chrome в 13, а Firefox в 4. Якщо вийти з режиму інкогніто, то в останньому число баз зростає до 25, так як більшість з них використовують для ідентифікації старі добрі cookies.

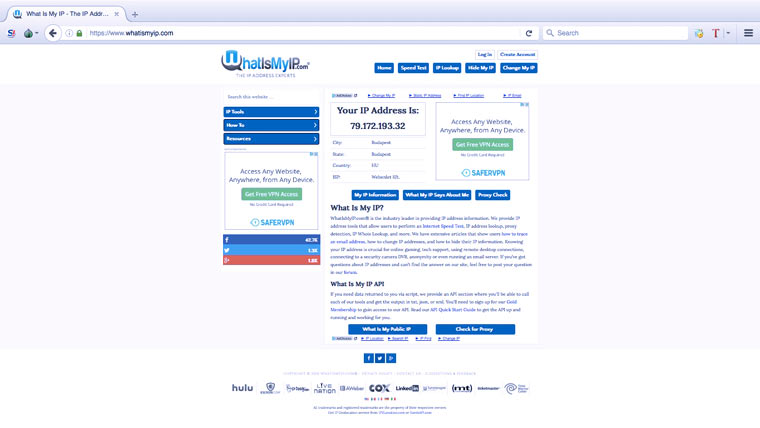

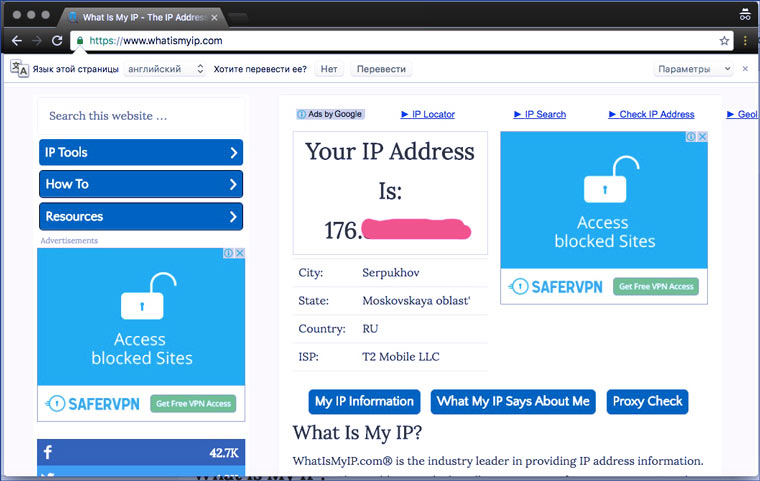

Ділимося IP-адреса і оператором зв'язку

У Tor за допомогою кнопки New Identity можна міняти «країну перебування». А режими «інкогніто» не приховують IP-адреса (для цього треба додатково використовувати проксі або VPN), а діляться з власникам сайту вашим зразковим місцем розташування та інформацією про інтернет-провайдера.

Розкриваємо своє місто і час в ньому (при включених службах геолокації)

На yandex.ru в Tor без всяких дозволів на визначення місця розташування показав, де я приблизно перебуваю і який у мене годину. З іншими браузерами аналогічно.

Відправляємо свої точні координати

Tor навіть не став питати дозволу на визначення координат і просто видав нулі. Safari, Chrome і Firefox запитали стандартне дозвіл (як в звичайному режимі) і не спромоглися нагадати про те, що я шифруються і таких даних розкривати не повинна.

Розкриваємо своє місто і час в ньому (при відключених службах геолокації)

Потім я відключила служби геолокації на Mac і знову зайшла на yandex.ru. Tor змусив сайт думати, що я в Румунії, але час залишив московське (по неспівпадіння IP і часового поясу можна буде на раз банити VPN-щиків в разі заборони). В інших браузерах все залишилося як раніше.

Справа в тому, що «Яндексу» для визначення місця розташування не потрібен GPS (або дані WPS від пристрою). Адже у нього є «Локатор»! Увійшли в мережу через Wi-Fi? Точка доступу вже є в базі (див. Статтю). Роздали собі інет з телефону? Стільниковий вишка здасть.

Надаємо відомості про мовні налаштуваннях

Ще одна вірна ознака любителя VPN - розбіжність мови з країною, з IP якій він сидить. Tor підвів - мова у нього завжди англійська (але його можна поміняти, але я думала, що повинен змінюється автоматично під країну). У решти настройки такі ж, як і в звичайному режимі.

Розповідаємо все про своє браузері і системі

Операційна система, швидкість з'єднання, колірні характеристики монітора, підтримка різних технологій, ширина вікна браузера, версія Flash - купа дрібниць, які доповнюють унікальну характеристику користувача. Tor підтасовує деякі з цих даних (приклад Windows 7), а інші браузери абсолютно чесні.

Людина може змінити IP, включити «інкогніто», а скрипт для підняття цін швидко вирахує: «Це хто такий до нас з зупинитися инетом, старою версією флеш і Windows XP другий раз зайшов, але тепер вирішив прикинутися жителем Сейшел? Підвищуємо на 20%! »

Ділимося списком встановлених плагінів

Ще одна характеристика, яка додає людині унікальності - список плагінів (з інформацією про версії), встановлених в його браузері. Tor їх приховує. Інші браузери немає.

Як бачите, Tor Browser забезпечують непогану анонімність. Але історичні факти говорять про те, що якщо людина робить щось дійсно серйозне за допомогою onion-мережі, то його все ж іноді знаходять. Все, напевно, пам'ятають показову історію із засновником Silk Road (магазину з продажу наркотиків) Росса Ульбріхта.

А режими «інкогніто» потрібні тільки, щоб полазити за чужим компом і не залишити слідів. Можна на додаток до них заблокувати JavaScript, це зменшить число можливих способів ідентифікації, але багато сайтів стануть непридатними для використання.

Відкриваємо список встановлених в системі шрифтів (\u003d\u003e програм)

На додаток до експерименту хотілося б розповісти про ще одну цікаву функції сучасних браузерів. Будь-сайт може отримати список шрифтів, встановлених в системі. У багатьох додатків є якісь свої унікальні шрифти і по ним можна визначити рід занять людини. А виходячи з цього показувати йому рекламні оголошення. У Tor і режимі «інкогніто» це не працює (або видається занадто короткий перелік).

Все це - вершина айсберга

Для захисту від перерахованих вище способів ідентифікації є спеціальні плагіни для різних браузерів. Але не варто витрачати сили на їх установку. Так як вони не можуть захистити від збору всіх можливих відомостей.

Адже в статті я показала найпростіші і зрозумілі приклади того, як браузери збирають інформацію про нас. Але їх можна було б привести набагато більше: flash cookies, Silverlight cookies, відставання часу від поясного (у багатьох є хоча 0,2-0,8 секунд) - безліч дрібниць, які були б зайвими. Адже читачеві вже зрозуміло, що відкриваючи браузер він повідомляє про себе світові величезну кількість відомостей і демонструє набір унікальних характеристик, які відрізняє його комп'ютер від всіх інших.

Чим загрожують всі ці збори інформації?

Збирати відомості про більшу частину людей на планеті потрібно тільки з однією метою - підвищувати кликабельность рекламних оголошень, щоб більше заробляти на цьому. В принципі, від цього тільки користь - легше знайти якісь товари або послуги.

Ще просунуті методи ідентифікації корисні магазинах для збору відомостей про клієнтів. Щоб людина не могла зайти на сайт під іншим IP / відключивши cookies і залишитися невпізнаним. Мова, час, рідкісний шрифт / плагін, характеристики монітора, характерна помилка в пошуковому запиті, за яким прийшов - і все! Знімайте ковзани, ми вас дізналися. Сумнівів немає, це той самий чоловік, який рік тому робив замовлення # 2389. За допомогою цих даних автоматизовані маркетингові системи можуть продати йому більше.

Або природно, все це можуть використовувати спецслужби. Але хто знає, як у них там все працює.